で、韓国のサイバー攻撃ってつまるところ何だったの?

という方は既に素晴らしく整理された情報が沢山あるのでそちらを読めば万事解決になると思います。

- 韓国同時多発サイバー攻撃について - セキュリティは楽しいかね? Part 2

- 韓国で発生した大規模サイバー攻撃、日本は大丈夫か? - ITpro

- 韓国への大規模サイバーテロ事件について | snowwalker's blog

- ず’s / 韓国の大規模ダウンは資産管理サーバー経由での攻撃か

- Dark South Korea Total War Review - ERIC ROMANG BLOG

ここではいくつかトピックを絞って報道や政府、セキュリティベンダから発表されている情報をまとめています。また、まとめるにあたり多数の韓国語記事をインプット対象としていますが、piyokangoに韓国語力がないため翻訳サイトを通して内容を確認しています。元の記事の意味と異なる可能性があり、その際はご指摘いただけると大変ありがたいです。

尚、このサイバー攻撃と関連性が不明な下記情報についてはここでは割愛しました。

他、まだ載せきれていない情報があるので適宜更新していく予定です。

1.サイバー攻撃を受けた組織の被害情報

ここではサイバー攻撃を受けた6つの組織に関する被害の情報をまとめます。韓国放送通信委員会(KCC)によれば6組織あわせたPC、サーバー等の被害総台数は当初約32,000台と発表されていますが、その後の報道によれば詳細な調査結果から約4万8700台が被害を受けたとも報じられています。

2.被害直後の各組織の対応・状況

被害後の組織の状況、及びその対応をまとめます。

- 農協銀行、及びその関連組織

- サイバー攻撃発生後、営業店舗の窓口業務が麻痺。

- 農協生命、農協損保でも同様の被害が発生した。

- 当日の業務時間を18時まで延長する措置。

- 金銭被害は報告されていない。

- 済州銀行

- 支店の端末内のファイルが削除された。

- ATM利用に支障が生じた。

- 当日の業務時間を18時まで延長する措置。

- 金銭被害は報告されていない。

- KBS

- MBC

- 全ての従業員に対し、コンピュータの電源を強制的に終了するよう社内放送で指示。

- 放送システムには異常は見られなかった。

- 記事の出力や外部制作された映像記事を内部ネットワークを介して送受信することが難しく、報道制作に影響が生じた。

- 個人のノートPCや携帯電話で緊急業務を処理した。*18

3.一連のタイムライン

韓国

| 日付 | 時刻 | 分類 | 出来事 | ソース |

|---|---|---|---|---|

| 3/20 | 14時頃 | 3.20大乱 | 金融・放送6組織のコンピュータで突如停止した後起動できなくなる状況が多発。 | |

| 14:25 | 3.20大乱 | KCCが事故報告を受け調査開始。 | *21 | |

| 14:35 | 3.20大乱 | KCCとインターネット振興院(KISA)が放送局や農協などの金融機関でネットワーク停止の発生を確認したと報告。 | *22 | |

| 14:40 | 3.20大乱 | 国内の複数の金融機関、放送局でシステム障害が発生したとYTNが速報。 | ||

| 14:50 | 3.20大乱 | 大統領へ状況報告、徹底した原因把握を指示。 | *23 | |

| 15:00 | 3.20大乱 | KISAを通じてサイバー危機警報レベルを「関心」から「注意」に引き上げると発表。 | *24 *25 | |

| 15:05 | 3.20大乱 | 農業銀行で全支店のネットワーク遮断措置。 | *26 | |

| 15時頃 | 3.20大乱 | 新韓銀行関係者が中央サーバーが丸ごとダウンしたとコメント。 | ||

| 15時頃 | 3.20大乱 | 警察がサイバーテロによる攻撃の可能性を念頭に置き、捜査に着手。 | *27 | |

| 15:10 | 3.20大乱 | 軍が情報作戦態勢(INFOCON)を「4(軍事警戒)」から「3(準備態勢の引き上げ)」へ格上げ。 | *28 | |

| 15:50 | 3.20大乱 | 新韓銀行が業務復旧。 | *29 | |

| 16:20 | 3.20大乱 | 農協銀行が業務復旧。 | ||

| 16時頃 | 3.20大乱 | MBCが内部ネットワークが使えないため放送業務に支障が出ていると報告。 | ||

| 16時頃 | 3.20大乱 | 各銀行が窓口営業時間を18時まで延長する措置。 | *30 | |

| 16時頃 | 3.20大乱 | 政府が政府省庁のネットワーク、システムには異常が出ていないことを報告。 | *31 | |

| 17:49 | 3.20大乱 | AhnLabがV3エンジンの緊急アップデート | ||

| 18:40 | 3.20大乱 | AhnLabが専用ワクチンの配布を開始 | ||

| 21時頃 | 3.20大乱 | KBSがデジタルニュース室の機器を使い内部の報道情報システムを限定復旧。 | *32 | |

| − | 3.20大乱 | ハウリがサイバー攻撃に用いられたマルウェアに対応したパターンファイル、復旧ツールを公開。 | ||

| 3/21 | 6:30 | 3.20大乱 | MBC慶南の内部ネットワークが停止していると発表。 | *33 |

| 7:25 | 3.20大乱 | KBSがPCを除く業務用ネットワークが復旧したことを報告。 | ||

| 11:30 | 3.20大乱 | KCC委員長がKISAを訪問し、サイバー攻撃の対応について協議。 | *34 | |

| 17時頃 | 3.20大乱 | 農協では16か所がまだ復旧できていないという報道。 | *35 | |

| 3/22 | 6時頃 | 3.20大乱 | 農協が従業員用端末の87%、ATMの78%が復旧したと報道。 | *36 |

| 15時頃 | 3.20大乱 | KCCが下記の内容を報告。 6組織で被害が報告されて以降、他追加で被害報告は入っていない。 農協システムへのアクセスIPが中国で在ったとの情報が誤りであった。 金融機関は復旧を完了し正常化。放送局は10%レベルの復旧率である。 必要に応じて海外の関係機関から協力を得て対応する。 |

*37 | |

| 3/24 | 18時頃 | 3.20大乱 | 農協銀行がFW設定(不要ポートの遮断)の見直し等、セキュリティ対策を強化 | |

| − | 3.20大乱 | 農協銀行が障害発生前の水準まで復旧。 | *38 | |

| 3/25 | 6時頃 | 3.20大乱 | 農協銀行が内部と外部のネットワークの完全分離を実施。 | |

| 10:30〜13:45 | 3.20大乱 | AhnLabによる不特定多数を対象にした攻撃が推定された時間帯 | ||

| − | 3.20大乱 | セキュリティベンダが亜種による不特定多数を対象とした攻撃兆候が見られるとして注意喚起。 | ||

| − | 3.20大乱 | 警察が6組織にアクセスしていた一部に欧米四か国(詳細不明、TBSでは6か国との報道も)のIPアドレスが確認されたことを明らかに。 | *39 *40 | |

| 3/26 | 9:21 | 3.20大乱 | AhnLabが3.20大乱を受けて保護施策を発表 | *41 |

| 10:40 | 行政ネット障害 | 自治体のネットワーク接続機器(スイッチ)に過負荷がかかり、障害が発生。 | ||

| 10:50 | 行政ネット障害 | 8つの自治体(ソウル、京畿、仁川、光州、全南、全北、江原、済州)の行政ネットで接続できない障害が発生。 | *42 | |

| 9:40 | HP閲覧障害 | YTNグループ6社含むYTNのHPでトラフィックが急増。 | ||

| 11:37 | HP閲覧障害 | YTN関係のHPで閲覧障害が発生。 | ||

| 11:50 | HP閲覧障害 | 官民軍合同対策チームがYTNへ派遣。 | *43 | |

| 11:22 | 行政ネット障害 | 全南を除く7つの地域のネットワーク障害が回復。 | ||

| 12:04 | 行政ネット障害 | 全南のネットワーク障害が復旧。原因はネットワーク機器故障。 | ||

| 14:00〜14:15 | HP閲覧障害 | 中央省庁の企画財政部HPで閲覧障害が発生。 | *44 | |

| 18:03 | HP閲覧障害 行政ネット障害 |

YTNと自治体で発生した障害について、接続されるインターネット網が異なるため無関係であると政府が明らかに。 | *45 | |

| 13:40〜14:30 | HP閲覧障害 | デイリーNKのHPで閲覧障害が発生。投稿記事が削除され、バックアップより復旧。 | *46 | |

| 13:40〜14:30 | HP閲覧障害 | 自由北朝鮮放送のHPで閲覧障害が発生。同社がサーバーが不正アクセスを受けたと発表。 | ||

| 14:30〜15:00 | HP閲覧障害 | 北朝鮮改革放送のHPで閲覧障害が発生。データが削除され、AM2時以降に更新された記事が消失。 | ||

| 〜16時頃 | HP閲覧障害 | NK知識人連帯のHPで閲覧障害が発生。 | *47 | |

| − | HP閲覧障害 | 北朝鮮民主化ネットワークのHPで閲覧障害が発生。 | ||

| − | HP閲覧障害 | KCCがYTNへの問い合わせに対して内部システムエラーが原因である(暫定結論)と回答うけたことを報告。 | *48 | |

| 3/27 | − | 3.20大乱 | 3.20の件を受け、金融監督院が農協銀行/生命/損保、新韓銀行、済州銀行に対し、翌月9日までの10日間特別検査を実施することを発表 | *49 |

| 3/28 | − | HP閲覧障害 | YTNのHPが復旧。 | |

| 3/29 | 11:09 | 3.20大乱 | AhnLabが農協の中間調査結果を発表。納品したAPCサーバーに認証バイパスの脆弱性がありこれを突かれて攻撃が行われたことが原因と報告。 | *50 |

| 正午 | 3.20大乱 | 3月20日に被害を受けたシステムが全て正常化したことを合同対策チームが発表。 | *51 | |

| 4/9 | − | 3.20大乱 | IssueMakersLabが一連の攻撃キャンペーン「Operation 1Mission」であるとし、侵入経路について独自の調査結果を報告。 | *52 |

| 4/10 | 14:00 | 3.20大乱 HP閲覧障害 |

一連のサイバー攻撃について、政府合同対策チームが中間調査結果を発表。3.20大乱以降に発生した一部のインシデントでも関連性が認められたことを報告。 | |

| 17:30 | HP閲覧障害 | KBSのHPで閲覧障害が発生。20分後復旧。 | ||

| 18:20 | HP閲覧障害 | 農協、及び農協関連グループ(銀行等)でインターネットバンキングが中断。 | ||

| 18:45 | HP閲覧障害 | 復旧後、KBSのHPで再度閲覧障害が発生。 | ||

| 20:00 | HP閲覧障害 | さらに復旧後、KBSのHPで再度閲覧障害が発生。 | ||

| 21:50 | HP閲覧障害 | 農協、及び農協関連グループ(銀行等)で発生していたトラブルから完全に復旧。 |

4.政府合同対策チームによる調査状況

5.今回のサイバー攻撃スキーム

冒頭紹介したまとめ記事でも説明ある通り、破壊被害を受けた端末にマルウェアを格納、実行させたのは各社が導入している資産管理サーバー(ウィルス対策ソフトの更新管理サーバー)であるとKCCが報告しています。この資産管理サーバーへどのように入り込んだのかについてはセキュリティベンダがメールやWebを通じた感染等様々な推測を含む解析情報を出しているものの、3月25日時点で確定的な情報は出ていませんでしたが、4月9日にIssueMakersLabが侵入経路にActiveXが悪用されたことが報告されました。攻撃をだれが行ったかについては、一時農協システムへ接続していたIPアドレスから名指しでの推測が行われていましたが、このIPアドレス情報自体が誤報であったことが改めて報告され、現在攻撃元を確定させる情報は出ていませんでした。しかし、4月10日に韓国政府の合同対策チームが中間調査報告を行い、状況証拠から北朝鮮の偵察総局が行ったと推定されることを報告しました。また3月25日に韓国警察が接続したIPに海外(欧米、中国含まれず)4か国を確認したことを明らかにしています。さらに3月29日にAhnlabが同社製品APCサーバーに認証バイパスの脆弱性があり、これを突かれて攻撃が行われたと報告しました。IssueMakersLabによるOperation 1Mission、政府合同対策チームによる中間調査報告はそれぞれ詳細を参照ください。

5.1 政府合同対策チームによる中間調査報告

4月10日午後2時に政府の合同対策チームが今回の攻撃に関する中間調査結果をまとめた報告情報を公開、発表しました。*58 この報告では北朝鮮の偵察総局が関与しているとされているものの、断定ではなくあくまでも推定という表現を使っています。これは報告で提示された情報を見れば分かる様に、状況証拠が中心となっていることが起因していると考えられます。

この中間調査報告によると今回のサイバー攻撃で関連が見られたものは4件あり、3.20大乱だけでなくその後発生した下記の3つのインシデントでも過去韓国へ行われたサイバー攻撃と手法が一致したと報告しています。

5.2 IssueMakersLabが発表した「Operation 1Mission」

4/9にIssueMakersLab*59が今回の攻撃で不明点となっていた侵入経路について報告しています。

Operation 1Mission - IssueMakersLab

尚、上記情報を@nilnil26さんに翻訳していただきました。ありがとうございます。

Operation 1Missionとは何か

IssueMakersLabによれば、今回の3.20大乱は2012年1月頃から行われていた作戦の一部(サブミッション)であり、6年以上活動を続けている特定の組織との関連性が見られたことを報告しています。また複数のマルウェアに含まれるpdbのファイルパスに「1Mission」という文字列が含まれることから、IssueMakersLabはこの一連のキャンペーンを「Operation 1Mission」と呼んでいるようです。

Operation 1Missionの攻撃スキーム

IssueMakersLabによる攻撃スキームは次の通りです。尚、組織によってこれら一連のStepの進捗には差があり、大まかには2012年6月から2013年1月末までに行われたと報告されています。

| Step | スキーム |

|---|---|

| (1) | C&Cサーバーを確保、C&Cサーバーは確認できているもので56IP。一次C&Cサーバーには韓国内の掲示板の脆弱性が利用された模様。 一次C&C:韓国34台、韓国外4台(4か国) 二次C&C:韓国3台、韓国外15台(7か国) |

| (2) | 韓国内のWebサーバー(外部)をハッキングし、悪性コードを流布。悪性コードを流布するために、韓国内で利用されるソフトウェアで用いられるActiveXの脆弱性を利用。2012年6月からと2012年12月からと流布された悪性コードは二種類存在。尚、同報告では具体的なソフトウェアの名称は明らかにされていません。 |

| (3) | 悪性コード流布する外部サーバーへ組織内の人間がアクセスし感染。 |

| (4) | 一次C&Cサーバーへ接続。役割はファイルリスト等の情報収集と悪性コードのダウンロード。またその後より深度に悪用する重要端末をピックアップ。 |

| (5) | 組織内のサーバーに対して管理ポート等のポートスキャン |

| (6) | 重要端末が二次C&Cサーバーへ接続。悪性コードのダウンロード。尚、軽量化や専用プロトコルを用いる等して隠密性を高めている模様。 |

| (7) | 資産管理サーバーの脆弱性を突き、削除マルウェアをアップロード。 |

| (8) | アップデートを通じて組織内の端末へ削除マルウェアを配布。 |

Operation 1Missionの時系列まとめ

| 年月 | 概要 |

|---|---|

| 2007年頃 | マルウェアの第1世代を確認。同一であったとされる圧縮に用いられる16桁のパスワードはこの頃より利用。 |

| 国内掲示板の脆弱性を利用し、C&Cサーバーを設置。PHPベースのWebアプリケーションが対象になっていた模様。 | |

| 2008年頃 | 定型化されたとして第2世代を確認。C&Cとの制御通信が暗号化。同一であったとされるRSA鍵はこの頃より利用。 |

| 2009年〜2011年頃 | 特定キーワードを元に収集しそれを暗号化。同一であったとされるXTEA鍵はこの頃より利用。 |

| 2012年1月〜 | 3.20大乱の準備が開始されたと推測される時期(ファイルパスより?)。ActiveXの脆弱性を通じてDLされる。 |

| 2012年6月〜 | 亜種が登場したと推測される時期(ファイルパスより?)ActiveXの脆弱性を通じてDLされる。 |

| 2012年12月〜 | 亜種が登場したと推測される時期(ファイルパスより?) 隠ぺい機能を持つ第3世代を確認。ActiveXの脆弱性を通じてDLされる。 |

| 2013年1月 | 削除マルウェアが組織内への配布が一通り済んだとされる頃。尚このマルウェアとC&C通信を行っていたマルウェアは同一のパッカーを用いている。またRC4鍵は全て同じものが利用されている。 |

尚、IssueMakersLabによって公開された情報は韓国政府による公式な調査結果ではなく、このグループの独自調査に基づいた報告です。

6.サイバー攻撃で使われたマルウェアに関する情報

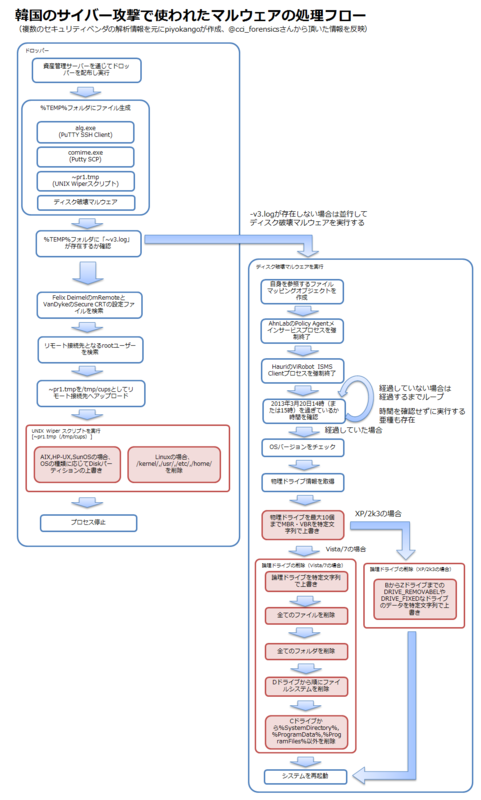

セキュリティベンダ等から報告されている情報をまとめたマルウェアの活動フローは下記の通りです。赤枠がHDDの消去を行い破壊活動を行っている処理となります。報告されている解析情報を見る限りでは大枠の動きは同様と思われますが、自動実行される時刻(Symantec解析報告より)が異なっていたり等、挙動が一部異なる亜種も確認されているため、下記フローは参考程度として見るに留めて頂くことを推奨します。

入手した検体を実行してみたところ、実行後即再起動するのではなく、しばらくしてから再起動が行われました。これは上記フローでも書いている通り、改ざんをしてから再起動をするまでの間にディスクの削除処理を行っているためと考えられます。組織によりシステムトラブルが発生した時間に差が生じたのは、予めそのように仕組まれていた可能性も否定できませんが、恐らくは組織で導入されている端末のスペックによる影響を受けたためではないかと考えられます。またkbs.exe、sbs.exe、imbc.exeなど標的となる組織の名前だろうと思われるマルウェアが複数確認されていますが、その内sbs.exeは壊れているのか、動作しないといった報告があります。*60 このファイル名との関連を疑わせるSBSでは今回のサイバー攻撃による被害報告はあがっていません。

6.1 セキュリティベンダの解析情報(関連情報含む)

- AlieanValut Lab

Information about the South Korean banks and media systems attacks (魚拓)

A theory on the South Korean attacks (魚拓) - AhnLab

주요 방송사 및 은행 전산망 장애 유발 악성코드 분석 (魚拓)

방송사 및 금융사 공격 관련 중간 분석 결과 발표 (魚拓)

안랩, 불특정 다수를 상대로한 추가 감염 주의 당부 (魚拓)

안랩, 불특정 다수를 상대로한 추가 감염 주의 당부 (魚拓)

안랩, 3.20 전산망 마비 농협관련 자체 중간조사 결과 발표 (魚拓) - Avast

Analysis of Chinese attack against Korean banks (魚拓) - FFRI

2013-03-22 緊急レポート:韓国サイバー攻撃マルウェア検証 (魚拓)

2013-03-27 緊急レポート:韓国サイバー攻撃マルウェア詳細解析結果 (魚拓) - FireEye

More Insights on the Recent Korean Cyber Attacks (Trojan.Hastati) - FSecure

韓国のワイパーとスピアフィッシングのメール (魚拓)

韓国へのワイパー攻撃の歴史 (魚拓)

システム破壊の本当の目的は? (魚拓) - HAURI

주요 방송사 및 금융기관의 전산망 마비 관련 악성코드 정보 (魚拓)

[긴급] 불특정 다수(개인 및 일반 기업) 대상 MBR 파괴 악성코드 확산 주의 (魚拓) - McAfee

韓国の銀行、メディアに対するサイバー攻撃事件について (魚拓) - nProtect

[긴급대응]언론사 방송국, 금융사이트 부팅 불가 사고 발생 (魚拓) - NSHC SECURITY

Red Alert Research Report 3.20 South Korea Cyber Attack v1.6(PDF) - Sophos

DarkSeoul: SophosLabs identifies malware used in South Korean internet attack - Symantec

韓国の銀行と放送局に、大規模なサイバー攻撃 (魚拓)

韓国でのサイバー攻撃で、リモートの Linux Wiper 見つかる (魚拓)

韓国へのサイバー攻撃で別の Wiper を確認 (魚拓)

2011 年と 2013 年の韓国へのサイバー攻撃に関連性はあるか (魚拓) - TrendMicro

Deep Discovery Protects Users From Cyber Attacks In South Korea (魚拓)

韓国への大規模サイバー攻撃、マスターブートレコードを復旧困難にさせる攻撃などを確認 (魚拓)

How Deep Discovery Protected Against The Korean Cyber Attack (魚拓)

マスターブートレコードを破壊する韓国企業へのサイバー攻撃、その全体像と教訓とは? (魚拓)

7.3/26に多発した障害について

3/26に韓国国内でインターネットへ接続できない、HPが閲覧できないといった障害が多発しました。一部では攻撃によるものとの報告も出ていますが、この障害と3月20日に発生したサイバー攻撃(3.20大乱)との関連性は不明でしたが、YTNや脱北者関係のサイトへで発生した閲覧障害について3.20大乱との関連性が認められたことを合同対策チームが中間調査結果として報告しました。

| 発生対象 | 障害内容 | 原因 |

|---|---|---|

| 広域自治体 | 行政ネットワークで接続障害が発生。 | スイッチの故障 |

| YTN、YTNグループ | HPが閲覧出来ない障害が発生。 サーバー75台中Linuxが稼働する58台でHDDの破壊(故障?)事象が発生。*61 |

内部的なシステム障害によるYTNサイトへの過負荷(YTNによる暫定調査結果) *62 |

| 企画財政部 | HPが閲覧出来ない障害が発生。 | 大田統合電算センターで作業ミス *63 |

| デイリーNK | HPが閲覧出来ない障害が発生。 | 米国のIPアドレスから不正アクセスを受けたと同社が報告*64 |

| 自由北朝鮮放送 | HPが閲覧出来ない障害が発生。 | サーバーが破壊されたと同社が報告*65 |

| 北朝鮮改革放送 | HPが閲覧出来ない障害が発生。 | 不明 |

| NK知識人連帯 | HPが閲覧出来ない障害が発生。 | 不明 |

| 北朝鮮民主化ネットワーク | HPが閲覧出来ない障害が発生。 | 不明 |

8.4/10に発生した障害について

4/10の夕方からKBS、及び農協でインターネットからの閲覧障害が発生しました。現在のところこれら障害の原因はハードウェアトラブルであり、3.20大乱のような不正アクセスによるものではないことが報じられています。農協は障害発生から3時間半程度で復旧し、またKBSは復旧後また閲覧できなくといったことが3回繰り返されました。現在のところ障害が確認されたのは農協、KBSのみであり、他組織からは報告はないようです。KBS側の障害はHP更新中に過負荷が発生したことが原因であるとしているものの、この過負荷が発生した根本的な原因については調査中とのことです。

参考:*66

更新履歴

- 2013/03/23 AM 新規作成

- 2013/03/23 AM ニュースソースを追加

- 2013/03/23 PM 最新情報、追加情報を反映

- 2013/03/24 AM 政府合同対策チームの調査状況を追加、誤植修正

- 2013/03/24 AM 最新情報反映、セキュリティベンダの解析情報のリンク、日本の対応状況を追加

- 2013/03/26 AM 最新情報反映

- 2013/03/27 AM 最新情報反映

- 2013/03/29 AM 最新情報反映、攻撃スキーム、マルウェア処理フローを修正。(情報提供頂いた@cci_forensicsさんthx!!:))

- 2013/03/31 AM AhnLabによる報告等最新情報反映

- 2013/04/01 AM 被害台数について誤解を招く表記があったため修正。

- 2013/04/10 AM IssueMakersLabによるOperation 1Missionについて追記。

- 2013/04/11 AM 政府合同対策チームによる中間調査結果について追記。

- 2013/04/16 PM 攻撃スキームの図を更新。

*1:삼성전자, 방송국·은행 해킹 피해 PC 무상수리,YonhapNews,2013/03/24アクセス:魚拓

*2:신한은행·농협·제주은행, 정상영업...ATM기기 일부 복구중!,hauri,2013/03/23アクセス:魚拓

*3:전산망마비 3일째…농협銀 ATM 4대중 1대 장애,MONEYTODAY,2013/03/23アクセス:魚拓

*4:농협생보·손보, PC데이터 복구 작업 진행중,FNN News,2013/03/23アクセス:魚拓

*5:[전산망 마비]사이트 대부분 복구, 中 추적중,ZDNet Korea,2013/03/23アクセス:魚拓

*6:[전산망 마비]신한은행 업무 마비...주전산 문제,ZDNet Korea,2013/03/23アクセス:魚拓

*7:今度は第2次攻撃だ! サイバー攻撃受けたTV局・銀行、対応追われる,東亜日報,2013/03/23アクセス:魚拓

*8:[속보]‘방송사·은행 전산망 마비’ 북한 사이버테러 가능성 높아,etoday,2013/03/24アクセス:魚拓

*9:백신이 해킹 고속도로 구실 한 셈,joinsmsn.com,2013/03/26アクセス:魚拓

*10:방송사 전산망 마비 “재부팅 안돼”,fnn news,2013/03/23アクセス:魚拓

*11:신한·농협銀 전산장애로 영업점 등 업무 마비,kado.net,2013/03/23アクセス:魚拓

*12:방송 금융사 정보 전산망 마비, 네트워크 이상징후 없어 해킹 의혹,bluekoreadot.com,2013/03/23アクセス:魚拓

*13:은행·보험사 동시다발 전산장애에 고객 `대혼란',kookje,2013/03/23アクセス:魚拓

*14:122시간 '철야'···한숨돌린 신한銀 보안팀,MoneyToday,2013/03/26アクセス:魚拓

*15:전산망 마비, 방송사들 패닉…원인도 몰라,dongA.com,2013/03/23アクセス:魚拓

*16:[3·20 전산망 마비]방송사 속수무책... 피해 정도도 파악 어려워,ETNEWS,2013/03/23アクセス:魚拓

*17:부산서도 방송사·농협 전산망 마비 '대혼란',BUSAN.COM,2013/03/23アクセス:魚拓

*18:MBC 전산망 마비..개인 노트북·핸드폰으로 업무,STARNEWS,2013/03/23アクセス:魚拓

*19:전산망 마비로 방송 진행 차질,YTN,2013/03/23アクセス:魚拓

*20:KBS 女아나, 녹화 위해 컴퓨터 켰다가…,JOINSMSN,2013/03/23アクセス:魚拓

*21:‘언론-금융사 전산망 마비’ 방통위 일문일답,dongA.com,2013/03/23アクセス:魚拓

*22:KBS·MBC·YTN·신한은행·농협 전산망 마비,edaily,2013/03/23アクセス:魚拓

*23:[방송금융 전산마비] 박근혜 대통령, 전산마비 복구 우선… 철저한 원인 파악 지시,ddaily,2013/03/23アクセス:魚拓

*24:[해명자료]국가 사이버 위기 대응체계 구축ㆍ운용 중 기사관련,KCC,2013/03/24アクセス

*25:‘언론·금융사 전산망 마비’ 방통위 일문일답,FNN News,2013/03/23アクセス:魚拓

*26:신한은행 전산망 마비...농협 응급조치,YTN,2013/03/23アクセス:魚拓

*27:KBS MBC 등 전산망 마비…경찰, 긴급 수사 착수,TVreport,2013/03/23アクセス:魚拓

*28:軍, 정보작전 방호태세 '인포콘' 한 단계 격상,OBS News,2013/03/23アクセス:魚拓

*29:신한-농협-우리-제주銀 전산장애…NH보험도 피해,dongA.com,2013/03/23アクセス:魚拓

*30:주요 방송사·금융권 전산장애 '대혼란'(종합),news1.kr,2013/03/23アクセス

*31:[방송금융 전산마비]정부통합전산센터 “국가정보통신망은 이상 없어”,ddaily,2013/03/23アクセス:魚拓

*32:방송사 전산망 이틀째 마비…은행 정상화,MK,2013/03/23アクセス:魚拓

*33:MBC 경남,내부 전산망 마비…기사 송고·검색 등 중단,朝鮮日報,2013/03/23アクセス:魚拓

*34:이계철 방송통신위원장, 한국인터넷진흥원 방문,KCC,2013/03/24アクセス

*35:해킹방지 '공염불'...농협 전산망 이번에도 '뚫려',edaily,2013/03/23アクセス:魚拓

*36:농협·KBS 등 전산망 장애 3일째 지속,ZDnet Korea,2013/03/23アクセス:魚拓

*37:방송사·금융기관 해킹사고 피해시스템의 조속한 복구, 사고원인·공격주체 규명에 주력,KCC,2013/03/24アクセス

*38:급여일 몰렸는데…금융권 엄습한 사이버테러공포,MediaInNews,2013/03/26アクセス:魚拓

*39:不正プログラムは米・欧州4カ国から発信=韓国警察,聯合ニュース,2013/03/26アクセス:魚拓

*40:韓国サイバー攻撃、6か国のIPアドレス経た疑い,TBS,2013/03/26:魚拓

*41:안랩,‘3.20 APT공격’관련 고객정보보호 후속조치 발표,AhnLab,2013/03/27アクセス:魚拓

*42:[종합]8개 광역 지자체 홈피 한때 '먹통'…사이버테러는 아닌듯,Joinsmsn.com,2013/03/27アクセス:魚拓

*43:逭, 지자체 전산장애 '사이버대응팀' 구성…"상황 파악중",Joinsmsn.com,2013/03/27アクセス:魚拓

*44:전국서 동시다발 전산마비…"해킹·단순고장 엇갈려",SBS,2013/03/27アクセス:魚拓

*45:방송사·은행 `사이버 대란` 엿새만에 또…이번엔 지자체 7곳 통신망 한때 `다운`,hankyung.com,2013.03.27アクセス:魚拓

*46:데일리NK 해킹 공격으로 홈피 일시 마비돼,DailyNH,2013/03/27アクセス:魚拓

*47:韓 대북 관련 사이트 줄줄이 ‘마비’ (종합),共同通信,2013/03/27アクセス:魚拓

*48:방통위 "YTN 홈페이지 마비는 내부 시스템 에러",asiae.co.kr,2013/03/27アクセス:魚拓

*49:금감원, 신한銀·농협 등 전산장애 검사 실시,2013/03/27アクセス:魚拓

*50:サイバーテロ:農協クラッキング、原因はアンラブのサーバー,中央日報,2013/03/31アクセス:魚拓

*51:전산마비 언론·금융사 피해복구 완료,News 1,2013/03/31アクセス

*52:[단독] 3.20 사이버테러 내부 침입경로 수수께끼 풀렸다!,boannews.com,2013/04/10アクセス:魚拓

*53:サイバー攻撃で全国警察に指示,NHK,2013/03/24アクセス:魚拓

*54:平成25年3月21日(木)午前内閣官房長官記者会見(8分20秒あたりより),首相官邸,2013/03/24アクセス

*55:自民 サイバー攻撃対策検討へ,NHK,2013/03/24アクセス:魚拓

*56:5곳 악성코드 분석...해외 IP 추적,YTN,2013/03/24アクセス:魚拓

*57:サイバー攻撃 欧米4か国のIPアドレス経由,NHK,2013/03/26アクセス:魚拓

*58:民官軍 합동대응팀, '3.20 사이버테러' 중간 조사결과 발표,未来創造科学部,2013/04/11アクセス

*59:「韓国のセキュリティベンダ出身のマルウェア解析者たちで構成されるグループ」として報道記事では説明されている。

*60:총 62종 악성코드 중 트로이목마가 50건(80%) 차지,BoanNews,2013/03/26アクセス:魚拓

*61:YTN 사이트 접속 장애 여전…서버 58대 파괴,KBS,2013/03/29アクセス:魚拓

*62:YTN 홈페이지 마비, 과다 트래픽 의한 서버장애 확인,Zum.com,2013/03/27アクセス:魚拓

*63:기획재정부 홈페이지 마비‥15분 만에 복구,MBC,2013/03/27アクセス:魚拓

*64:北関連サイトも障害 韓国へのサイバー攻撃,東京新聞,2013/03/27アクセス:魚拓

*65:脱北者団体・北朝鮮ニュースのサイトで接続障害=韓国,中央日報,2013/03/27アクセス:魚拓

*66:농협ㆍKBS 또 전산장애…해킹은 아닌 듯(종합3보),yonhapnews,2013/04/11アクセス:魚拓