輸出グレードのRSA暗号をサポートしていたことに起因する脆弱性FREAKに関する情報について関連情報をまとめます。

脆弱性概要

脆弱性の概要情報は次の通り。

| 愛称 | FREAK (Factoring attack on RSA-EXPORT Keysの略) 輸出グレード暗号の強制使用に関する呼称 |

|---|---|

| アイコン | 無し |

| CVE | OpenSSL:CVE-2015-0204 Apple:CVE-2015-1067 Microsoft:CVE-2015-1637 |

| 発見者名 | miTLS Inria(フランス国立情報学自動制御研究所)とMicrosoft Researchの合同チーム |

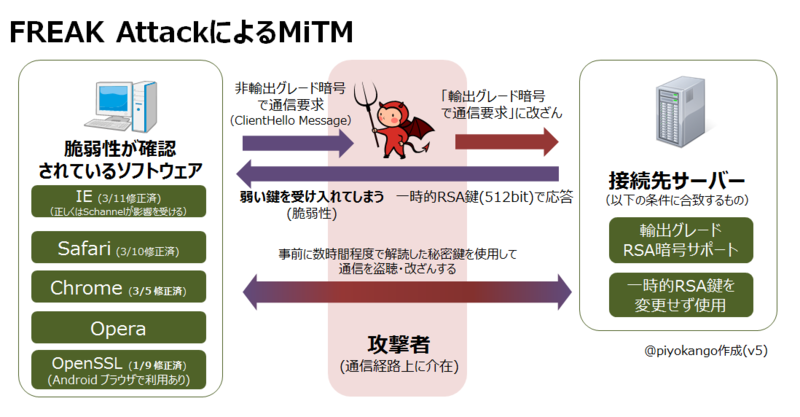

MITMの攻撃成立条件

以下の条件が成立する場合、通信内容の盗聴や改ざんの影響を受ける可能性がある。

脆弱性解説サイトリンク

- 華麗なる因数分解:FREAK攻撃の仕組み - ぼちぼち日記

- Attack of the week: FREAK (or 'factoring the NSA for fun and profit') 脆弱性詳細について解説

- FREAK ATTACK 影響有無の確認方法や攻撃の影響範囲などを調査結果を掲載したサイト

タイムライン

| 日時 | 出来事 |

|---|---|

| 2015年1月9日 | OpenSSLの修正バージョンが公開される。 |

| 2015年3月4日 | 当該脆弱性を悪用する攻撃 FREAK Attackに関する情報が公開される。 |

| 2015年3月5日 | Googleが脆弱性修正版 Chrome41を公開。 |

| 2015年3月6日 | MicrosoftがSchannelが影響を受けるとしてSecurity アドバイザリ3046015を公開。 |

| 2015年3月7日 | US-CERTが脆弱性情報を公開。 |

| 2015年3月10日 | AppleがFREAKの影響を解消する修正版をリリース。 |

| 〃 | Opera Software ASAがFREAKの影響を解消する修正版をリリース。 |

| 2015年3月11日 | Microsoftが修正プログラムMS15-031を公開。 |

FREAKの影響対象

| 製品名 | 影響有無 | 影響対象 |

|---|---|---|

| OpenSSL | 有り(1/9 修正版リリース済) | OpenSSL 0.9.8zd未満 OpenSSL 1.0.0p未満の1.0.0バージョン OpenSSL 1.0.1k未満の1.0.1バージョン |

| Internet Explorer (Schannel) |

有り(3/11 修正版リリース済) | Windows Server 2003 Windows Vista Windows Server 2008 Windows 7 Windows Server 2008 R2 Windows 8 / 8.1 Windows Server 2012 / 2012 R2 Windows RT / RT 8.1 Server Coreインストールオプション |

| Safari(OSX) | 有り(3/10 修正版リリース済) | iOS8.1以前 OS X Mountain Lion v10.8.5 OS X Mavericks v10.9.5 OS X Yosemite v10.10.2 |

| Android | 有り(修正パッチベンダ配布済) | OpenSSLがAndroidブラウザで利用されていると報道。 |

| Chrome | 有り(3/5 修正版リリース済) | Google Chrome 41より前のバージョン |

| Opera | 有り (3/10 修正版リリース済) | 公式情報なし。MacOSX、Linux版のみ |

| Firefox | 無し | − |

脆弱性評価

定量評価 (CVSS)

| 発信元 | CVSS値 |

|---|---|

| NVD(CVE-2015-0204) | 5.0 |

| NVD(CVE-2015-1067) | N/A |

| NVD(CVE-2015-1637) | 5.0 |

| Redhat(CVE-2015-0204) | 4.3 |

| JPCERT/CC | 7.8 *3 |

評価詳細

| 評価尺度 | NVD (CVE-2015-0204) |

NVD (CVE-2015-1637) |

JPCERT/CC (FreakAttack) |

|---|---|---|---|

| 攻撃元区分 | ネットワーク | ネットワーク | ネットワーク |

| 攻撃条件の複雑さ | 低い | 低い | 低い |

| 攻撃前認証要否 | 不要 | 不要 | 不要 |

| 機密性への影響 | 無し | 無し | 全面的 |

| 完全性への影響 | 部分的 | 部分的 | 無し |

| 可用性への影響 | 無し | 無し | 無し |

定性的評価

| 組織名 | 評価概要 |

|---|---|

| OpenSSL Project | Severity: Low |

| Redhat | 影響:Low |

| TrendMicro | 攻撃実行のためには複雑な条件が必要であり、さらに高度な知識を必要 |

| Symantec | Severity: Low |

| Check Point | Severity: High |

| Microsoft | 総合的な深刻度:重要 |

影響を受けるブラウザか確認方法

検証サイト(FreakAttack.com)に接続し、次の様に表示された場合、FREAKの影響を受ける可能性がある。プロキシを介して接続した場合、正しい結果が得られないとの情報もあるため、判断については慎重に。

輸出グレード暗号をサポートしているか確認方法

OpenSSLコマンドでの確認方法

次のコマンドでエラーが表示されない場合、輸出グレード暗号をサポートしている可能性がある。

% openssl s_client -connect [target site]:443 -cipher EXPORT

https://blogs.akamai.com/2015/03/cve-2015-0204-getting-out-of-the-export-business.html

Qualys SSL Labs Server Testでの確認方法

次の様な「EXPORT」が含まれる暗号スイートが表示された場合、輸出グレード暗号をサポートしている可能性がある。

他次のようなチェックサイトも存在する。

輸出グレードRSA暗号をサポートするJPドメインのサイト

ミシガン大学の研究者が2015年3月3日1時(EST)時点で輸出グレード暗号をサポートするサイトを調査、その結果として輸出グレードRSA暗号のサイト一覧が掲載している。

以下はその内トップ1万のJPドメインのサイトを抜き出したもの。

| Alexa Rank | Domain | Address Tested | 輸出グレード暗号の サポート状況(3/5昼調査) |

輸出グレード暗号の サポート状況(3/10朝調査) |

|---|---|---|---|---|

| 519 | hatena.ne.jp | 59.106.194.19 | サポート中 | 対応済 |

| 2025 | ana.co.jp | 23.203.215.239 |

対応済? | − |

| 2031 | suumo.jp | 160.17.3.13 | 対応済 | − |

| 2560 | ponparemall.com | 160.17.4.128 | 対応済 | − |

| 2853 | weathernews.jp | 211.8.49.106 | サポート中 | サポート中 |

| 3502 | jorudan.co.jp | 117.55.221.64 |

サポート中 | サポート中 |

| 4493 | recruit.co.jp | 160.17.7.22 | 対応済 | − |

| 4666 | shueisha.co.jp | 210.133.105.162 | 対応済 | − |

| 5546 | ponpare.jp | 160.17.13.128 | 対応済 | − |

| 6399 | dreammail.jp | 106.187.122.190 | サポート中 | サポート中 |

| 6427 | epson.co.jp | 203.179.25.109 | サポート中 | HTTPS停止? |

| 6822 | nissan.co.jp | 150.63.3.21 | サポート中 | サポート中 |

| 7108 | dip.jp | 61.197.187.238 | N/A | N/A |

| 7180 | cue-monitor.jp | 23.203.56.52 |

サポート中 | サポート中 |

| 7221 | 2nn.jp | 218.219.149.44 | サポート中 | 対応済 |

| 8095 | coocan.jp | 202.248.237.141 | サポート中 | サポート中 |

| 8727 | unext.jp | 125.63.43.78 | サポート中 | サポート済 |

| 9389 | hatelabo.jp | 59.106.194.34 | サポート中 | 対応済 |

| 9483 | ddo.jp | 219.94.135.204 | サポート中 | サポート中 |

| 9915 | belluna.jp | 23.13.174.254 | サポート中 | サポート中 |

以下はGO.JPドメインでリストに含まれていたもの。

| Alexa Rank | Domain | Address Tested | 輸出グレード暗号の サポート状況(3/10朝調査) |

|---|---|---|---|

| 14256 | ndl.go.jp | 118.151.177.22 | 対応済 |

| 727709 | youho.go.jp | 153.254.32.77 | サポート中 |

| 858129 | ncgmkohnodai.go.jp | 222.146.57.210 | サポート中 |

リスト掲載の内、JPドメインを抽出したものはこちらに掲載。

解決策

影響対象がOpenSSLの場合

最新版へ更新する。

OpenSSL 1.0.1 users should upgrade to 1.0.1k.

https://www.openssl.org/news/secadv_20150108.txt

OpenSSL 1.0.0 users should upgrade to 1.0.0p.

OpenSSL 0.9.8 users should upgrade to 0.9.8zd.

影響対象がApple製品の場合

影響対象がGoogle Chromeの場合

2015年3月6日に修正版(Google Chrome 41)がリリースされたので最新版へ更新する。

影響対象がIEの場合

2015年3月11日の修正プログラム(MS15-031)がリリースされたので最新版へ更新する。

サーバー側での対応

輸出グレード暗号(EXPORT RSA Suite)の使用停止が可能か検証する。

以下メモ。

@piyokango クライアントがWindows 2000 SP2、Windows XP以降であれば、標準で128bit暗号をサポートしているので、輸出グレード暗号(というか128bit未満)はサーバ側で無効にしても問題ないと思う。

— 北河拓士 KITAGAWA,Takuji (@kitagawa_takuji) 2015, 3月 4報道情報

| 報道元 | 日時 | 報道記事 |

|---|---|---|

| Reuters | 2015年3月4日 | 米アップル、セキュリティー上の不具合を来週修正(魚拓) |

| 日本経済新聞 | 2015年3月6日 | 暗号化ソフトSSLに新たな脆弱性 広範囲に影響 (魚拓) |

| Reuters | 2015年3月7日 | ウィンドウズ搭載PCにも影響、「Freak」脆弱性問題 (魚拓) |

その他関連情報

- Akamai Akamai Addresses CVE 2015-0204 Vulnerability

- Redhat Factoring RSA export keys – FREAK (CVE-2015-0204)

- TrendMicro FREAK Vulnerability Forces Weaker Encryption

- Syamtec FREAK vulnerability can leave encrypted communications open to attack (和訳記事)

- ESET FREAK attack: security vulnerability breaks HTTPS protection

- JVN iPedia JVNDB-2015-001009 OpenSSL の s3_clnt.c の ssl3_get_key_exchange 関数における RSA-to-EXPORT_RSA ダウングレード攻撃を実行される脆弱性

- JVN JVNVU#98974537 OpenSSL に複数の脆弱性

- JVNVU#99125992 SSL/TLS の実装が輸出グレードの RSA 鍵を受け入れる問題 (FREAK 攻撃)

謝辞

このまとめは次の方から頂いた情報を元に修正を行っています。

- @kitagawa_takujiさん